【YAHOOニュースより】2022年2月15日

メールの添付ファイルを開くと感染するコンピューターウイルス「Emotet(エモテット)」が全世界で再び猛威を振るい、2021年末から270万件超が確認されたことが15日、米情報セキュリティー会社プルーフポイントの調査で分かった。知人や取引先からの返信を装って警戒を緩めさせるのが特徴。国内ではライオンや積水ハウスなど20以上の企業や団体が感染したとみられる。

Emotetは大量のパソコンが感染した「最強のウイルス」とも呼ばれ、国際的な捜査でいったんは制圧された。しかし摘発されなかった仲間のハッカーが同様の手法を使って21年末に復活させたとみられる。

Emotet(エモテット)とは?

Emotetとは英語で「Emotet」と表記され、2014年にはじめて確認されたマルウェアの一種です。

※マルウェア(malware)とは、「malicious(マリシャス:悪意のある)」と「software(ソフトウェア)」の2つの英単語が組み合わさった造語で、悪意のあるソフトウェアの総称となります。

Emotetは、情報の窃取に加え、更に他のウイルスへの感染のために悪用されるウイルスであり、悪意のある者によって、不正なメール(攻撃メール)に添付される等して、感染の拡大が試みられています。

2021年1月にヨーロッパの刑事警察機構を中心とした停止措置により、Emotetは活動を停止していましたが、2021年11月にEmotetの活動が再開され、日本企業にも攻撃メールが届き始めて、今年に入り、被害が急増しています。

解析した結果、今までは「Outlook」に攻撃していたのが、「Thunderbird」も対象としていることがわかりました。さらに、対象となるメールソフトは今後も追加されるおそれがあるとして、対策の徹底を呼び掛けています。

Emotetの主な感染ルートは、多くのマルウェアと同様に「なりすましメール」です。なりすましメールに添付された、Word、EXCELなどのOfficeファイルやURLを開いてマクロ機能を有効化すると、自動的にEmotetがダウンロードされ、感染します。

Emotetは非常に高い感染力と拡散力を持つマルウェアで、感染したパソコンからメールアドレスやログイン情報などを盗み出します。最悪の場合は、ネットワーク全体が感染する危険性があります。

Emotet(エモテット)の手口は?

Emotetは単調なパターンではありません。

実にさまざまな手口で忍び寄ってくるため、日ごろから警戒が必要です。また、翻訳機の精度が上がり、「日本語の不審なメールは開かないようにしましょう」といった注意喚起は役に立たなくなってしまいました。ここでは主なEmotetの手口について、事象を紹介します。

■パスワードつきZIPファイルメールを悪用した攻撃メール

セキュリティ対策の一環で、多くの企業では添付ファイルをメールで送信する際に、パスワードつきのZIPファイルとして送付するようになりました。この方法を悪用して、パスワードつきのZIPファイルが添付された攻撃メールが急増したのです。また、添付ファイルが暗号化されているため、受信側のセキュリティ対策ソフトを通り抜け、高い確率でメールが届きます。

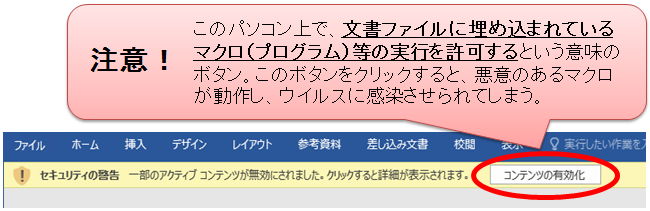

ZIPファイルにはEmotetが仕込まれたファイルが圧縮されており、ファイルを開いて「コンテンツの有効化」ボタンをクリックした瞬間、デバイスがEmotetに感染する流れです。

「コンテンツの有効化」は安易に行わないようにしましょう。

■URLリンクを悪用した攻撃メール

Emotetが流行しはじめた当初は、Wordファイルが添付されたタイプのメールが大半でした。その後、EXCELやPowerPointのofficeを利用した手口も増えてきました。

その後、急速に増えていったのがURLを悪用したメールです。あたかも利用者に関連するかのような件名のメールが配信され、メールの本文にURLが記載されています。

リンクをクリックすると、外部のWebサイトに埋め込まれている不正なファイルが勝手にダウンロードされる仕組みです。

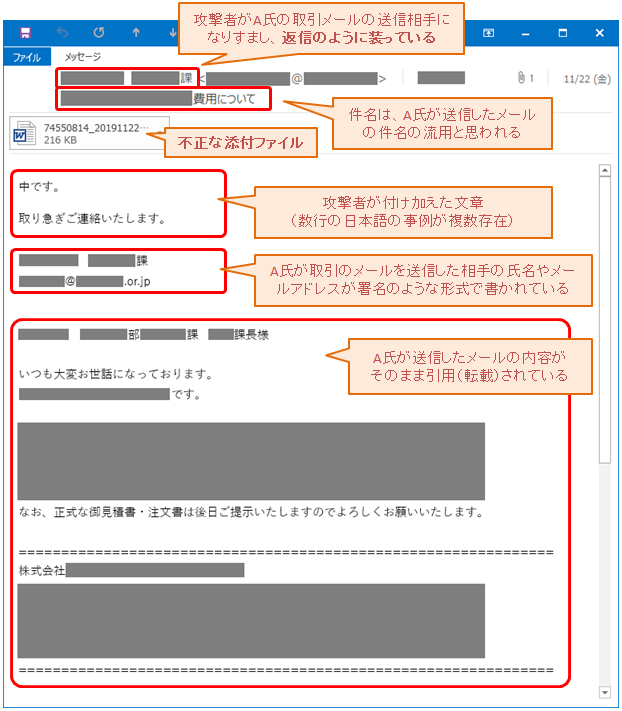

■正規のメールへの返信を装った攻撃メール

Emotetの流行当初からの手口として、正規に送付したメールへの返信を装った攻撃メールがあります。

攻撃メールの受信者が、過去にメールのやりとりをしたことのある実在の相手になりすまし、氏名・メールアドレス・メール内容の一部を悪用して攻撃メールを発信します。そして、ほかの攻撃メールと同様に、添付ファイルを開いてコンテンツを有効化した時点で感染する仕組みです。

■旬のテーマを取り扱った攻撃メール

Emotetは、クライアントなどから送信されたメールを装うだけでなく、身近なテーマを題材に忍び寄ることもあります。

代表例としては、「新型コロナウイルス」に関連する情報を装った攻撃メールです。実際に、新型コロナウイルスの感染予防を啓発するメールを装ってサイトなどに誘導し、感染した事例があります。

また、あたかも自分に関係するような旬なメールも危険です。

実際に医療機関に勤務している医師に「提出いただいた研究論文についての質問です。」というメールが届き、添付ファイルを開いてコンテンツを有効化し、感染したケースもあります。

Emotet(エモテット)の感染有無はこれでわかる

2021年1月にユーロポール(欧州刑事警察機構)によって制圧されたマルウェア「Emotet」が再流行しているとして、JPCERT/CCが2月10日に注意喚起しました。

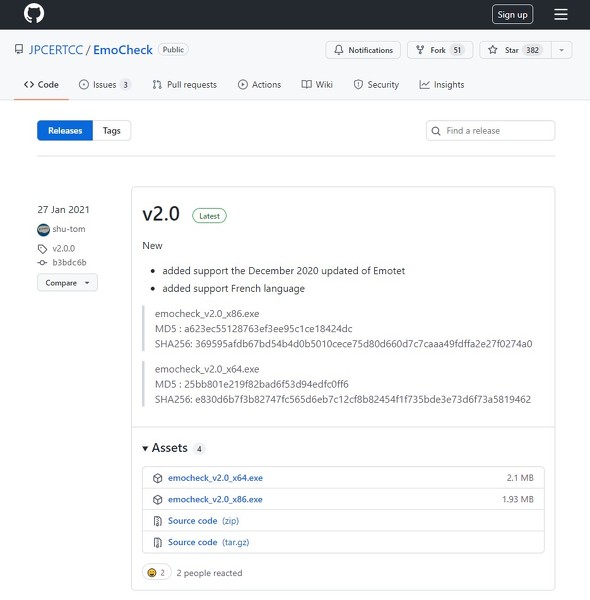

Emotetに感染していないか不安な人は、JPCERT/CCが公開しているツール「EmoCheck」で感染の有無を確認してみましょう。

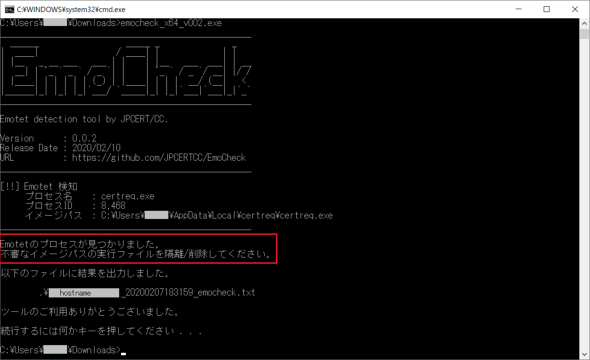

EmoCheckはJPCERT/CCが2020年2月にGitHubで公開した、Emotetの感染有無を確認できるシンプルなツールです。GitHubの配布ページから「emocheck_x86.exe」か「emocheck_x64.exe」をダウンロードし、調べたい端末上でファイルを実行するだけで「Emotetのプロセスが見つかりました」「Emotetは検知されませんでした」といった結果が表示されます。

感染を確認した場合は、EmoCheckの画面上に「プロセス名:certreq.exe」「イメージパス:(フォルダの場所)」などと表示されます。

ユーザーは、タスクマネージャーを開いて「certreq.exe」などEmoCheckで表示されたプロセスを強制終了し、イメージパスで提示された場所にある実行ファイルを削除することでEmotetを端末から駆逐できるといいます。もし不明な点があれば、弊社までお問合せください。

info@japan-resilience.co.jp

Emotetはメールを介して感染を広げるマルウェアです。

クラシエグループやライオン、積水ハウスグループ、リコーグループのリコーリースなどで感染が確認され、JPCERT/CCが注意喚起していますので、皆さんもこの記事を社内教育にお役立てください。