【2025年最新版】欧州Cyber Resilience Act(サイバーレジリエンス法CRA)への対応をうまく活用する方法

1.はじめに

2027年12月に完全施行される欧州Cyber Resilience Act(CRA)は、EU市場に製品を展開する企業にとって、避けては通れない重要な法規制です。多くの企業にとっては「新たな負担」と映るかもしれませんが、実はこの法規制への対応を通じて、自社のサイバーセキュリティ体制や製品品質を向上させるチャンスでもあります。

CRAは、EU域内で流通するすべての「デジタル要素を含む製品」に対して、統一されたサイバーセキュリティ要件を課すものです。2024年11月に官報に掲載され、2027年12月の完全施行に向けて、現在は3年間の移行期間中にあります。

そこで、CRAの概要と企業が取るべき対応策を整理したうえで、それらの取り組みがもたらす「直接的」および「間接的」な企業のレベルアップ効果について解説し、CRAを自社の競争力強化の機会として活用するための視点を提供したいと思います。

2.サイバーレジリエンス法(CRA)

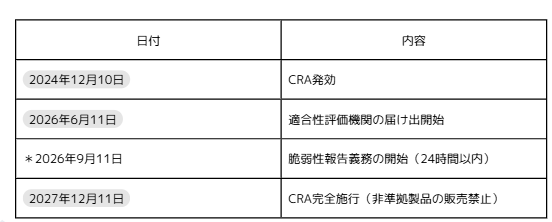

Cyber Resilience Act(CRA)は、EUにおけるすべての「デジタル要素を含む製品」に対して、統一的なサイバーセキュリティ要件を課す新たな法的枠組みです。2024年12月10日に発効し、2027年12月11日の完全施行に向けて現在は移行期間中にあります。

CRAの目的は、EU市場に投入される製品のセキュリティ水準を底上げし、サイバー攻撃によるリスクを社会全体で低減することにあります。特に製品の設計・開発段階から保守・運用に至るまでライフサイクル全体を通じたセキュリティ対策の実施が求められます。

背景には、現在流通しているデジタル製品の約60%に悪用可能な脆弱性が含まれているという深刻な実態があります。CRAはこの状況を是正するため、製造業者、輸入業者、販売業者に対して、以下のような義務を課しています。

- 製品のセキュリティリスクを継続的に管理すること

- 脆弱性が発見された場合、24時間以内にEU当局およびENISA(欧州ネットワーク・情報セキュリティ庁)へ報告すること

- 製品の販売後も、少なくとも5年間はセキュリティ対応を継続すること

また、CRAの適用は段階的に進められ、以下の重要なマイルストーンが設定されています。

このようにCRAは単なる製品規制にとどまらず、企業のセキュリティ体制や製品開発プロセス全体に影響を与える包括的な制度です。次節では、CRAがどのような製品に適用されるのか、その範囲と分類について詳しく見ていきます。

3.CRAの適用対象

CRAは非常に広範な製品群を対象としています。基本的には「デジタル要素を含み、ネットワークに直接または間接的に接続されるすべての製品」が対象となります。これには、従来のサイバーセキュリティ規制では対象外だった製品も多く含まれ、企業にとっては新たな対応が求められる領域が広がります。

ただし、以下の製品は既存の法制度や特殊な用途によりCRAの適用対象外とされています。

- 医療機器および体外診断用医療機器

- 民間航空機、自動車型式承認対象製品

- 軍事・国家安全保障目的の製品

- SaaSなどのソフトウェアサービス

- 研究開発目的のオープンソースソフトウェア(OSS)

CRAでは適用対象製品が使用される環境や取り扱うデータの機密性、影響の範囲等を踏まえ、重要度別に次の3つのカテゴリーに分類されます。この分類により、適合性評価レベルが異なることが重要なポイントです。

1)一般製品

以下の2)と3)のいずれにも該当しない製品であり、自己適合宣言による対応が可能です。企業内部での適合性テストを実施することで要件を満たすことができます。

2)重要なデジタル製品

クラスⅠ(低リスク)とクラスⅡ(高リスク)に分けられ、いずれについても認証機関による文書レビューもしくは審査が必要になってきます。特にクラスⅡの場合は、製品ライフサイクル全体(設計、開発、製造、上市後の保守・脆弱性管理)における対策の実施状況が審査の対象になります。

クラスⅠ(低リスク)

クラスⅡ(高リスク)

1. 認証およびアクセス制御リーダー(生体認証リーダーを含む)を含む、アイデンティティ管理システムおよび特権アクセス管理ソフトウェアとハードウェア

2. スタンドアロンブラウザと組み込みブラウザ

3. パスワードマネージャー

4. 悪意のあるソフトウェアを検索、削除、または隔離するソフトウェア

5. 仮想プライベートネットワーク(VPN)機能を備えたデジタル要素を備えた製品

6. ネットワーク管理システム

7. セキュリティ情報イベント管理(SIEM)システム

8. ブートマネージャー

9. 公開鍵基盤およびデジタル証明書発行ソフトウェア

10. 物理ネットワークインターフェースと仮想ネットワークインターフェース

11. オペレーティングシステム

12. インターネット接続用のルーター、モデム、スイッチ

13. セキュリティ関連機能を備えたマイクロプロセッサ

14. セキュリティ関連機能を備えたマイクロコントローラ

15. セキュリティ関連機能を備えた特定用途向け集積回路(ASIC)およびフィールドプログラマブルゲートアレイ(FPGA)

16. スマートホーム向け汎用仮想アシスタント

17. スマートドアロック、防犯カメラ、ベビーモニターシステム、警報システムなどのセキュリティ機能を備えたスマートホーム製品

18. EU玩具安全指令(2009/48/EC)の対象となる、ソーシャルインタラクティブ機能(例:会話や撮影)または位置追跡機能を備えたインターネット接続玩具

19. 健康モニタリング(追跡など)の目的を持ち、EU医療機器規則(EU)2017/745またはEU体外診断用域両利き規則(EU)2017/746が適用されない、人体に装着または配置する個人用ウェアラブル製品、または子供が使用することを意図した個人用ウェアラブル製品

1. オペレーティングシステムや類似環境の仮想実行をサポートするハイパーバイザーおよびコンテナランタイムシステム

2. ファイアウォール、侵入検知および防止システム

3. 耐タンパー性マイクロプロセッサ

4. 耐タンパー性マイクロコントローラ

3)クリティカルなデジタル製品

次の3種類の製品が該当します。上記2)の製品に加えて、厳格な外部監査と製品のライフサイクル全体の各工程におけるセキュリティ体制の整備が求められます。

① セキュリティボックス付きハードウェアデバイス

②電力の域内市場に関する共通ルールと指令 2019/944第2条(23)に定義されるスマートメーターシステム内のスマートメーターゲートウェイ、及び安全な暗号処理を含む高度なセキュリティ目的のためのその他のデバイス

③ スマートカードまたは類似のデバイス(セキュアエレメントを含む)

このように、CRAは単に「製品の種類」だけでなく、「使用環境」や「セキュリティへの影響度」に基づいて分類されており、企業は自社製品がどのカテゴリーに該当するかを正確に把握することが対応の第一歩となります。

次節では、これらの分類に基づいて企業がどのようなセキュリティ対策を講じるべきかを具体的に解説します。

4.CRAに対応して行うべきセキュリティ対策

CRAは製品に適用されるため、企業の業種や立場(製造業者、輸出業者、販売業者など)によって求められる対応が異なります。また、輸出・販売事業者については、上市後の保守にどのように関与するかによっても異なってきます。以下では、輸出・販売事業者が代理店としての立場で上市後の保守に関与することを想定して記載しています。

共通して必要な対策:

これらはいずれも、2025年前半に着手した上で継続して行う必要が有ります。

①組織体制とガバナンスの整備

CRA対応は一部門だけで完結するものではなく、法務・技術・品質・営業などの部門横断的な連携が不可欠です。

- 経営層の関与とリーダーシップ

- 専門人材の確保と育成

- 外部専門機関との連携体制の構築

②リスク管理と事業継続計画

CRA非準拠によるリスク(販売停止、ブランド毀損など)を評価し、BCPに反映させる必要があります。

- 非準拠製品の販売停止(2027年12月11日の完全施行以降)リスクへの対応

2027年前半までの処理計画と準拠済み製品への移行計画

- 代替製品や供給元の確保

- 顧客への影響最小化策の準備

③国際的な規制動向への対応

CRAはEU域内にとどまらず、今後他地域でも類似の規制が導入される可能性があります。

- 日本のJC-STARを含めた他地域の法規制動向の把握と整合性確認

- 業界団体や政府との情報連携

- 中小企業は共同対応の枠組みを活用

製造業に必要な対策:

① 製品分析と分類の実施(2025年前半まで)

自社製品がCRAのどのカテゴリ(一般/重要/クリティカル)に該当するかを明確にし、対応方針を決定します。 製品分類の判定に際しては、欧州の専門機関との協議や、類似製品の先行事例の調査も有効です。

- 欧州の専門機関との協議

- 類似製品の事例調査

② セキュリティ要件への適合対策(2025年後半〜2026年前半)

- Secure by Designの原則に基づく開発体制の構築

- ソフトウェア部品表(SBOM)の整備と脆弱性監視体制の構築

- サードパーティ製ライブラリやOSSの管理強化

- 適合性評価機関への届出(重要/クリティカルなデジタル製品に該当する場合)

③ インシデント対応体制の構築(2026年前半まで)

- 脆弱性発見から24時間以内にEU当局へ報告できる体制

- 技術・法務(外部法律事務所の活用も有効)・多言語対応(現地活用も有効)

- ENISAとの連携体制の確立(外部法律事務所の活用も有効)

④ 文書化と適合性証明の準備(2026年前半〜2027年前半)

- 技術文書、適合宣言書、ユーザー向け情報の整備

- 重要(クラスⅡ)/クリティカルな製品は第三者認証が必要なため、評価期間を考慮した早期申請

輸出・販売業:

① サプライチェーン管理の強化(2025年前半〜)

- 取り扱い製品のCRA適用確認

- 製造業者のCRA準拠状況の監視

- 契約書にCRA対応義務(報告、文書提供など)を明記

② 顧客対応とコンプライアンス体制(2025年後半〜)

- CEマーキング、適合宣言書、技術文書の提供体制の構築

- 脆弱性発見時の顧客通知・製品回収・アップデート体制の整備

- 製造業者との連携強化と契約上の明文化

5.CRAへの対応がもたらす直接的なレベルアップの可能性

CRAは、EU域内で事業を行う企業に少なからず負担を強いるものです。

しかし、見方を変えればCRAへの対応は、単なる法令遵守にとどまらず、企業の製品開発力や市場競争力を直接的に高める機会となります。以下では、CRA対応がもたらす「直接的なレベルアップ」の具体的な側面を紹介します。

① 製品の信頼性とブランド価値の向上

CRAに準拠した製品はEU全域で一定のセキュリティ基準を満たしていると認められ、「信頼できる製品」としての評価を得ることができます。これは、顧客や取引先に対する競争優位性の確保につながります。

② 開発プロセスの高度化と効率化

CRAは、製品の設計・開発段階からセキュリティを組み込むこと(Secure by Design)を求めています。これにより、以下のような先進的な開発手法の導入が促進されます。

- モデルベース開発(MBD)

- モデルベース・システムズエンジニアリング(MBSE)

- DevSecOps(開発・セキュリティ・運用の統合)

これらの手法を導入することで、開発の属人性を排除し、再現性・保守性の高いプロセスを構築できます。結果として開発期間の短縮や品質向上が期待できます。

③ グローバル規制への先行対応

CRAはGDPRと同様に、他国の法制度にも影響を与える可能性が高い規制です。

実際、日本国内でも「JC-STAR」などのセキュリティ適合性評価制度が進められいます。

CRA対応を通じて構築したセキュリティ体制や文書管理体制は将来的に他地域での規制対応にも活用でき、グローバル市場での展開力を強化することができます。

このようにCRA対応は「コスト」ではなく、「投資」として捉えることができます。

こうして得られる技術力・信頼性・国際競争力の向上は、企業の中長期的な成長に直結します。

6.CRAの対応がもたらす間接的なレベルアップ

CRAへの対応は製品や開発プロセスの改善といった「直接的な効果」だけでなく、組織全体のセキュリティ体制や経営ガバナンスの強化といった「間接的な効果」ももたらします。これらは企業の持続的な成長や信頼性向上に大きく寄与します。

① 組織体制とガバナンスの強化

CRA対応には、部門横断的な連携と明確な責任分担が不可欠です。これにより、全社的なサイバーセキュリティ体制の整備が進み、以下のような副次的な効果が期待できます。

- 経営層のセキュリティ意識の向上

- セキュリティ専門人材の育成と定着

- 社内の情報共有と意思決定の迅速化

これらはCRA対応に限らず、他のリスク管理や品質保証活動にも波及効果をもたらします。

②サプライチェーン全体のセキュリティ強化

CRAは製品単体だけでなく、その製品が属するサプライチェーン全体のセキュリティ管理を求めています。

これにより、以下のような取り組みが促進されます:

- サプライヤーとのセキュリティ契約の明文化

- 脆弱性情報の共有体制の構築

- サプライチェーンリスクの可視化と対応力の向上

これらは、サイバー攻撃による連鎖的な被害の防止にもつながります。

③ 他制度との相乗効果

CRA対応を通じて整備された体制は以下のような他制度や評価にも活用できます。

- 経済産業省の「サイバーセキュリティ経営ガイドライン」への準拠

- 「サイバーセキュリティ対策による企業格付け(★3・★4)」の取得

これにより、企業の対外的な信頼性や評価の向上が期待できます。

注意点:間接的効果は「ついで」では得られない

ただし、これらの間接的なレベルアップは、CRA対応と並行して意識的に取り組むことで初めて実現します。直接的な対応に追われるあまり、組織体制やガバナンスの整備が後回しになると、せっかくの相乗効果を十分に得られない可能性があります。

また、法定要件を常に最優先することも忘れないでください。

CRA対応は企業の「守り」を固めるだけでなく、「攻め」の経営基盤を強化する絶好の機会で有るとも言えます。

7.おわりに

欧州Cyber Resilience Act(CRA)の概要と、企業が取るべき対応策を整理したうえで、それらの取り組みがもたらす「直接的」および「間接的」なレベルアップの可能性について解説しました。

CRAは、確かに企業にとって新たな負担となる側面があります。しかし、それを単なる「規制対応」として捉えるのではなく、自社のセキュリティ体制や開発力、ガバナンスを強化するための成長機会と捉えることで、その機会を最大限に活かすことができます。

特に以下のような視点を持つことで、CRA対応を企業価値向上に結びつけることができます。

- 製品の信頼性とブランド力の向上

- 開発プロセスの高度化と効率化

- グローバル規制への先行対応力の獲得

- 組織体制・サプライチェーン・経営ガバナンスの強化

また、CRA対応は経済産業省の「サイバーセキュリティ経営ガイドライン」や「サイバーセキュリティ対策による企業格付け(★3・★4)」との親和性も高く、複数の制度を横断的に活用することで、相乗効果を最大化することが可能です。

今後、CRAのようなサイバーセキュリティ規制は、EUに限らず世界各国で拡大していくと予想されます。今このタイミングでの対応が、将来の競争力を左右する鍵となり得ます。

CRAを「守りの規制」ではなく、「攻めの戦略」として活用する。その視点こそが、これからの企業に求められる姿勢ではないでしょうか。

最後までお読みいただき、ありがとうございました。

参考記事・文献:

Europe Union 「POLICY AND LEGISLATION Publication 15 September 2022 Cyber Resilience Act」 https://digital-strategy.ec.europa.eu/en/library/cyber-resilience-act?_ga=2.57808745.2137869143.1748677121-1152971562.1748677121

EUR-Lex 「Regulation (EU) 2024/2847 of the European Parliament and of the Council of 23 October 2024 on horizontal cybersecurity requirements for products with digital elements and amending Regulations (EU) No 168/2013 and (EU) 2019/1020 and Directive (EU) 2020/1828 (Cyber Resilience Act) (Text with EEA relevance)」 https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A32024R2847

Europe Union 「Cyber Resilience Act」 https://digital-strategy.ec.europa.eu/en/policies/cyber-resilience-act

Europe Union 「Cyber Resilience Act - Questions and Answers」 https://ec.europa.eu/commission/presscorner/detail/en/qanda_22_5375

Europe Union 「Cyber Resilience Act – Factsheet」 https://digital-strategy.ec.europa.eu/en/library/cyber-resilience-act-factsheet

個人情報保護委員会 「諸外国・地域の法制度」 https://www.ppc.go.jp/enforcement/infoprovision/laws/

情報処理推進機構 「セキュリティ要件適合評価及びラベリング制度(JC-STAR)」 https://www.ipa.go.jp/security/jc-star/index.html

経済産業省 「IoT製品に対するセキュリティ適合性評価制度構築方針」 https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_cybersecurity/iot_security/20240823.html

―以上―

投稿者プロフィール

最新の投稿

情報2026年2月27日迷惑メールが激減した背景と、これからの攻撃"質"の変化を見据えた対策

情報2026年2月27日迷惑メールが激減した背景と、これからの攻撃"質"の変化を見据えた対策 ビジネスコラム2026年2月10日『サプライチェーンセキュリティ対策評価制度(SCS評価制度)~制度の紹介と評価へのロードマップ~』

ビジネスコラム2026年2月10日『サプライチェーンセキュリティ対策評価制度(SCS評価制度)~制度の紹介と評価へのロードマップ~』 情報2026年2月6日『更新しました』で終わらせていませんか?─WinRAR事例が示す、パッチ管理の盲点

情報2026年2月6日『更新しました』で終わらせていませんか?─WinRAR事例が示す、パッチ管理の盲点 情報2026年1月29日「会社にいますか?」から始まる新しい詐欺手口

情報2026年1月29日「会社にいますか?」から始まる新しい詐欺手口